Il concetto di Endpoint Security si è ormai evoluto da qualche anno a questa parte. Il classico antivirus (inteso come il firewall o l'antispam “locale”) installato su ogni dispositivo elettronico è divenuto ormai obsoleto e non adeguato alle nuove minacce che saturano le nostre vite digitali.

Con le recenti trasformazioni in merito alla mobilità ed alla modalità di lavoro degli utenti, abbiamo dovuto fronteggiare uno spostamento del baricentro della sicurezza: non si è più, per la maggior parte del tempo, all’interno di ambienti protetti (come l’azienda) ma ci si trova per buona parte della nostra giornata lavorativa in “situazioni ambientali” poco protette e quindi più soggette a rischi.

Queste considerazioni unite a nuove frontiere di sviluppo, erogazione e fruizione di servizi ed applicazioni, hanno portato ad un perfezionamento forzato di questa famiglia di prodotti.

Ciliegina sulla torta: “Il male non dorme mai!”. Esagerato? Non saprei, dipende. Le tecniche di compromissione sono più complesse, articolate e ben ingegnerizzate, non più concertate dal singolo ma da organizzazioni strutturate. Per non parlare della superficie di attacco che, in una vita sempre più fluida e virtuale, si è estesa abbracciando diversi tipi di device, con differenti sistemi operativi, ognuno con i suoi specifici “mal di pancia”.

Endpoint Detection and Response vs. Extended Detection and Response

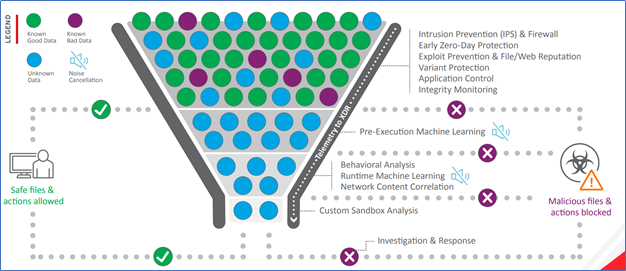

I moderni EDR/XDR dispongono di un approccio multi-layer totalmente integrato e monitorato continuamente in tempo reale, combinato con un ulteriore livello di analisi puntuale dei threats.

Offrono inoltre, tramite policies, la possibilità di automatizzare risposte (remediation) rapide e tailor-made a potenziali minacce (una caratteristica “unica” di questa nuova generazione di prodotti).

Permettono una visibilità di dettaglio sulle attività dei client, prevenzione degli attacchi ed un supporto proattivo alle eventuali azioni di threat hunting (processo tradizionalmente manuale, lungo ed estenuante di ricerca proattiva e iterativa attraverso tutti i sistemi e le reti per rilevare e isolare le minacce e i lateral movements, che eludono le soluzioni di sicurezza in essere). Sono spesso coadiuvati da motori di machine learning che analizzano le potenziali minacce fin da prima della loro esecuzione: questo metodo permette, tra l’altro, di ridurre i falsi positivi.

Behavioral analysis

Durante questo periodo, abbiamo assistito ad un cambio di marcia anche sull’approccio ai malware più avanzati: il famoso behavioral analysis è ormai uno dei punti cardine dei recenti EDR/XDR consentendo di identificare e bloccare, tra gli altri, i seguenti attacchi:

- Fileless;

- Ransomware (bloccati dopo pochi millisecondi di attività);

- Attacchi via browser web;

- Injection;

- C&C;

Il concetto di EDR abbraccia ed include anche sistemi server, sistemi virtuali, cloud, ibridi e quant’altro (XDR).

L’uso di algoritmi di analisi relativamente ai dati raccolti dalle installazioni distribuite permette di identificare in anticipo rischi, trend e minacce di varia natura e provenienza. Inoltre questa aggregazione di dati permette agli analisti di avere una visibilità puntuale e di dettaglio di quanto sta avvenendo sui sistemi protetti, permettendo di pianificare azioni correttive e di patching (ad esempio tramite indicatori di IoC – Index Of Compromise - sarà possibile “limitare i danni” o prevenire potenziali attacchi e data breaches)

Le risposte, in presenza di casi positivi, possono consistere nell’isolamento del processo, nella terminazione dello stesso o nell’isolamento dell’Endpoint. La possibilità di risalire all’origine dell’attacco (lo script, la DLL, l’eseguibile e quant’altro) permette, in aggiunta, di facilitare eventuali analisi forensiche e di prendere provvedimenti più mirati ed efficaci.

Conformità normativa

Anche la compliance normativa, compreso il GDPR, è da tenere nella giusta considerazione nel momento in cui si è di fronte alla scelta del prodotto da adottare.

Rimangono sempre presenti, gestibili centralmente e tramite policies, le funzionalità di:

- crittografia dei dischi locali;

- crittografia dei device esterni;

- il blocco di penne USB e supporti rimovibili di varia natura;

- regole di firewalling locali;

- regole di application control locali;

- URL Filtering;

- DLP;

- Cloud SandBoxing;

- Virtual patching (anche su sistemi legacy non più supportati dai vendor).

Conclusione

La possibilità di scegliere tra un’implementazione in SaaS o On-premise, l’integrazione con SIEM e sistemi di terze parti (firewall, sistemi di autenticazione, etc.) completano il quadro delle features a disposizione di un prodotto di fascia Enterprise.

E' molto importante avere delle procedure relative al trattamento dei dati e dei prodotti di sicurezza informatica per mantenere la tua azienda al sicuro. Clicca qui e un nostro esperto ti contatterà per una consulenza gratuita sulla sicurezza nella tua azienda.

.png?width=1200&name=MicrosoftTeams-image%20(64).png)